Цифровой двойник в эпоху цифровой трансформации или Digital twin. Применение на сетях передачи данных

В эпоху цифровой трансформации и IV промышленной революции все чаще и чаще встречаются термины «виртуальная и дополненная реальность», «кибер безопасность», «облачные вычисления и аналитика на основе больших данных», «Интернет вещей, в том числе промышленный», «робототехника», а также «моделирование и цифровые двойники».

На сегодняшний день крупные организации, сектор среднего и малого бизнеса, а также стартапы, успешно развиваются и способны создать благоприятные условия для конкуренции. Одним из критериев успеха является качественный мониторинг процессов, анализ и своевременное принятие решений. В случае сложных систем и соответственно процессов, целесообразнее использовать имитационные методы принятия решений, анализировать сценарии исхода (выходных данных), исключив риски финансовых потерь на реальных моделях (промышленных), то есть, в данном случае можно говорить о цифровых двойниках.

Цифровой двойник представляет собой совокупность математического и имитационного моделирования физических объектов (процессов, систем) и может быть проекцией как одного объекта исследования, целого производственного процесса, а также и крупной организационной структуры, взаимодействующей со всеми ее подразделениями и клиентами (совокупность моделей и базы данных).

Создание цифровых двойников обеспечивает оптимизацию бизнес-процессов, моделирование сценариев (ситуаций), мониторинг и своевременное принятие решений, управление рисками, активами, качеством и т.д., в случае интеграции искусственного интеллекта, моделирование цифровых двойников позволяет провести тестовые испытания и получить результаты машинного обучения на имитационных моделях, а также принять решения по коррекции или переобучению системы в целом.

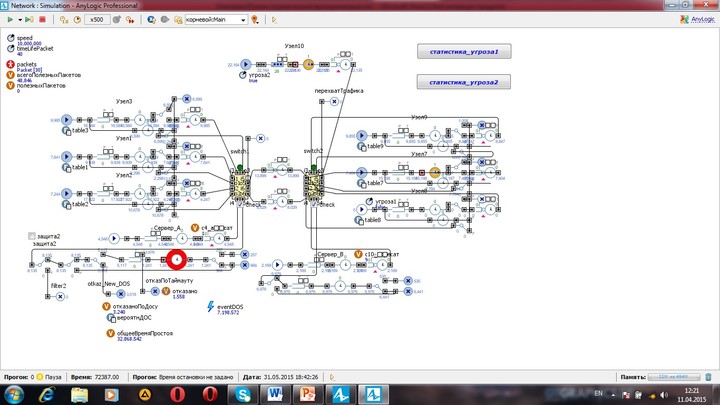

В контексте сетевых технологий, цифровые двойники нашли свое применение в IT-инфраструктуре. Одним из примеров можно выделить создание цифрового двойника сети передачи данных в среде моделирования AnyLogic (методика создания математического аппарата и имитационной модели, а также типы атак подробно описаны в магистерской диссертационной работе «Модель и методы оценки информационной безопасности в пакетной сети передачи данных», Е. Кокумбаева, Ташкентский университет информационных технологий имени аль-Хорезми, 2015 год).

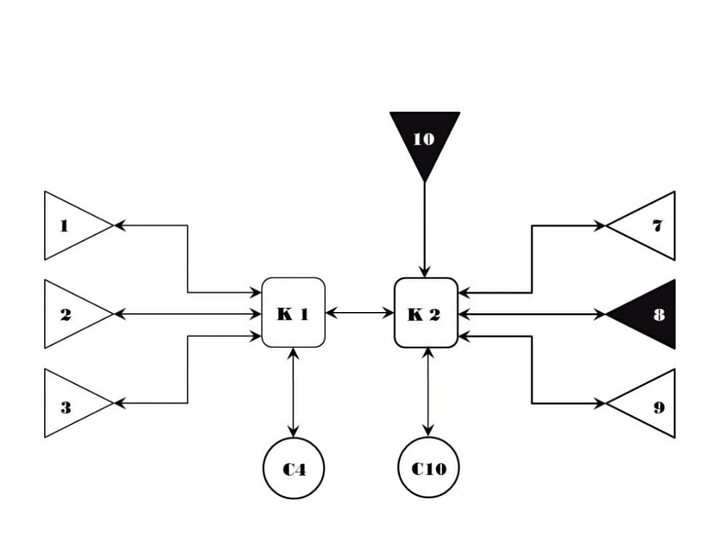

На основе мультиагентного моделирования фрагмента сети передачи данных с коммутацией пакетов (СПД с КП) с целью анализа наиболее распространённых угроз ИБ – атака на сетевые ресурсы, такие как сервер и коммутатор по средствам таких механизмов, как высоко активные и низко активные атаки типа «отказ в обслуживании» создан цифровой двойник (см. рис. 1 без 3D визуализации), архитектура исследуемого фрагмента сети иллюстрируется на рис. 2. В процессе создания цифрового двойника разработана модель сетевого пакета, модель пользовательского узла сети, включая и узлы злоумышленников, разработана модель коммутатора и сервера, смоделированы сценарии атак, разработан модуль сбора статистики по двум угрозам ИБ (рисунки 3-4), смоделированы аналитически обоснованные контрмеры. Концепция внедрения цифровых двойников в IT-инфраструктуру позволила решить вопрос перехода от качественной оценки ИБ к количественной и применить практически риск-ориентированный метод оценки ИБ.

- номера от 1,2,3,7,9 – пользовательские узлы, данные идентификаторы условно соответствуют адресу узла, включая MAC;

- номер 8 – пользовательский узел, принадлежащий злоумышленнику 1;

- номер 10 – пользовательский узел, принадлежащий злоумышленнику 2;

- К1, К2 – коммутаторы (switch);

- С4, С10 – сервера.

Рисунок 2. – Архитектура исследуемого фрагмента сети

Рисунок – 3. Мониторинг по угрозе 1 в режиме реального времени

Рисунок – 4. Мониторинг по угрозе 2 в режиме реального времени

Созданный цифровой двойник, а в частности имитационная модель сети, позволил решить ряд вопросов количественной оценки рисков ИБ и финансовых потерь Компании (активов), определить состояние защищенности сети, определить эффективность средств защиты и обеспечения ИБ в целом.

Данную концепцию анализа сети и прогнозов можно применить для создания модели крупных телекоммуникационных сетей.

Е. Кокумбаева, начальник службы инноваций и внедрения ИКТ

филиала «ЦРТиП» АК «Узбектелеком»

О. Соибжонов, специалист службы разработки проектов и развития сети

филиала «ЦРТиП» АК «Узбектелеком»

Зарегистрируйтесь, чтобы оставлять комментарии

Вход

Заходите через социальные сети

FacebookTwitter